WPSCAN

Vous souhaitez tester un site sous wordpress ? WordPress qui fait tourner 70% des sites internet ?

WPSCAN est fait pur vous, disponible de base sur kali linux, il sera la base d’une analyse sur ce genre de site.

Allez, suivez le guide !

Un site WordPress ciblé ? Une envie d’analyser votre propre site ?

Bienvenu chez WPscan !

WP-SCAN est, comme je l’ai déjà mentionné, installé de base sur Kali linux.

Vous pouvez le trouver aussi sur cette adresse github : https://github.com/wpscanteam/wpscan

Ce script a été créé pour découvrir les failles dans wordpress. Que ce soit les failles dans le code de wordpress, mais aussi dans le code des plugins ou des thèmes.

Une autre de ses particularités, et pas des moindre, est sa capacité à trouver le pseudo de ou des admins, ce qui n’est pas rien. Les pseudos étant souvent redondant, ils pourront être utiliser sur d’autre vecteurs d’attaque.

Le soft ne présente pas de GUI, c’est à dire qu’il n’a pas d’interface graphique pour les utilisateurs, tout se passera donc en ligne de commande.

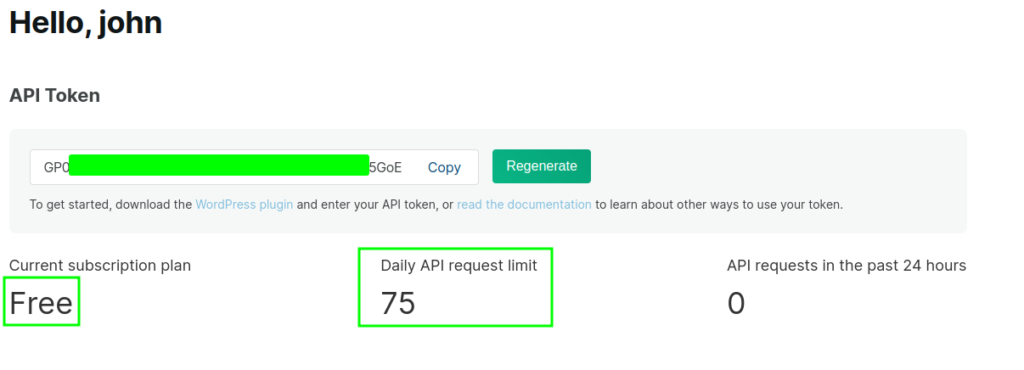

Avant toute chose, connectez-vous au site de l’éditeur pour vous inscrire www.wpscan.com

Une fois enregistré, ( utilisé un TempMail ), vous trouverez sur la page d’accueil un token d’API.

Enregistrer son Token API définitivement

Le dossier .wpscan ( quand un point se trouve devant un nom de dossier, cela veut dire qu’il est « caché »). Pour y accéder, insérer bien le point dans le nom du dossier.

Dans ce dossier, créé un fichier scan.yml et insérez ce qui suit :

cli_options:

api_token: 'VOTRE_API_TOKEN'Maintenant, vous n’aurez pas besoin d’utiliser l’option –api-token à chaque scan.

Le Scan !

Maintenant, place au hacking !

Nous allons voir et décortiquer la ligne de commande d’un scan plutôt complet.

Bien évidemment et comme toujours, je vous invite à lire l’aide de wp-scan ( wpscan –hh )

wpscan –url www.monsite.com –rua -e vp,vt,cb,dbe,u,m –api-token O3PxPmRZKvkc2bbvlFb3frbw1f3NVFcBJugIhyInp3s

Si vous avez fait la manipulation d’enregistrement du Token API, pas besoin de rajouter le –-api-token et le Token !!!

Wp-scan : Sert à appeler le script, tout simplement

–url : Permet d’indiquer la variable du site ( le site visé est à titre d’exemple )

–rua : Permet d’effectuer un scan avec un token d’utilisateur différent à chaque fois, ceci afin de berner quelque logiciels de sécurité ( je le mets par Default à chaque fois, ce n’est que 5 caractères )

-e : Ceci permets au script de comprendre que la suite sera ce que nous demandons de scanner précisément. ( La suite est mon choix, vous pouvez les changer ou les enlever à votre guise )

-vp : Scan des plugins

-vt : scan des thèmes

-cb : scan des backup s’il y en a

-dbe : scan des exports de database

-u : Permet de lister les utilisateurs enregistrés

-m : Liste les médias

Le scan peut durer une dizaine de minutes.

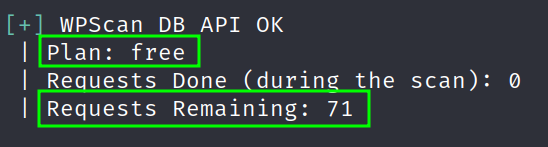

A la fin du scan, vous trouverez un décompte de vos droits API

Le résultat d’une analyse :

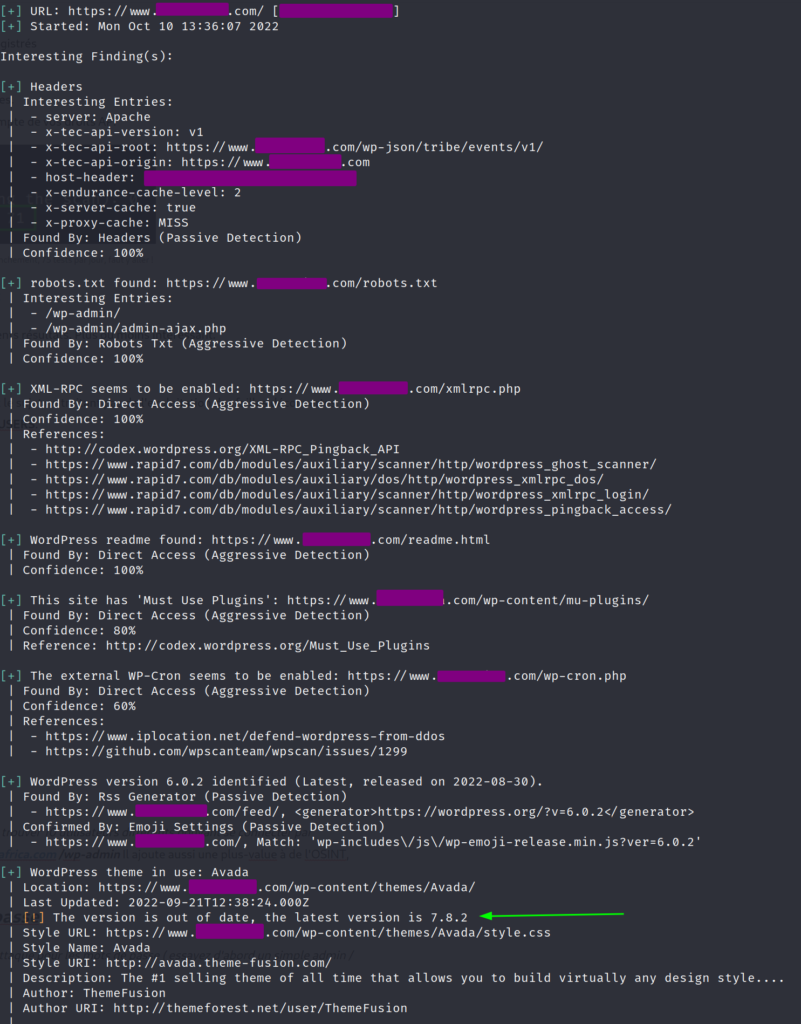

Le début du fichier vous présente différents résultats. Plus ou moins intéressant.

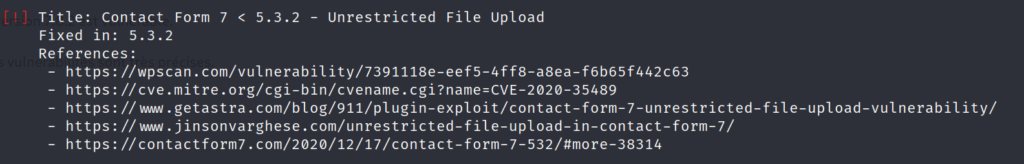

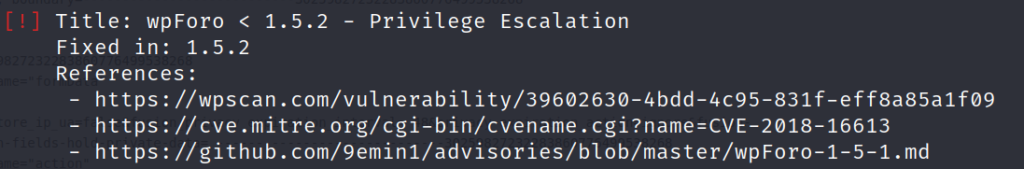

La flèche verte nous indique qu’une version d’un élément est périmé. Nous pourrions avoir une faille exploitable.

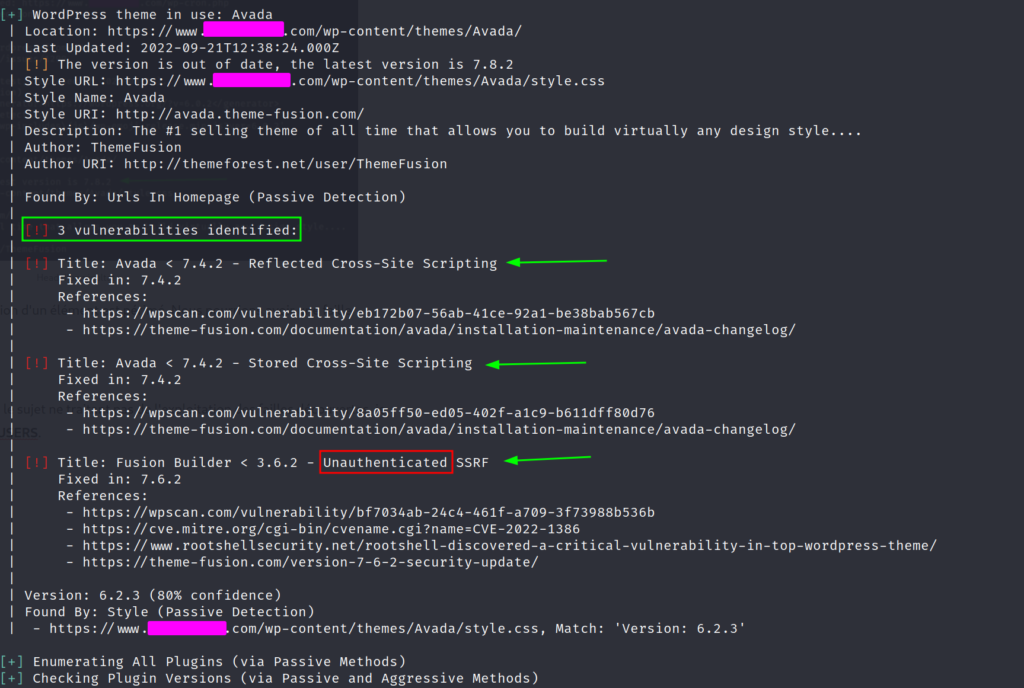

Nous pouvons voir que le thème Avada, en version 7.8.2 est vulnérable.

Nous pouvons voir que les références sur les vulnérabilités sont très précises.

Type de vulnérabilité.

Numéro de version du fixe.

Et les références techniques !

Entouré en rouge, le mot unauthenticated. Ceci indique que la faille n’oblige pas à être authentifié sur le site ou comme auteur ou admin pour l’exploiter.

Ça équivaut au saint graal !

Bien évidemment, il faut voir si la vulnérabilité nous intéresse en fonction de nos objectifs. Si on veut un shell et qu’on peut juste deface…

Les vulnérabilités sont vraiment de toutes sortes. Et ce site est bien fourni.

Les USERS

Intéressons-nous aux users découverts.

User(s) Identified:

[+] admin

[+] Tanya

[+] tanya

[+] sam-mi

[+] eden

[+] keithkef

[+] sendsdesr

[+] kassehafeva

[+] instafollowfast-com

[+] vladkabuglak

Nous pouvons observer que le logiciel à trouver 10 utilisateurs différents pouvant se connecter par l’intermédiaire du l’url www.monsite.com/wp-admin Il ajoute aussi une plus-value à de l’OSINT, certains utilisant leur nom et prénom…

Attaque par login/motdepasse

WPScan permet l’attaque par bruteforce du panel WordPress.

Il vous faut pour cela un dictionnaire d’attaque pour les mots de passe ( essayez d’abord un simple admin / admin )

le code d’attaque donnera pourrait donner :

wpscan –url https://www.monsite.com/ -U admin -P liste_mdp.txt

( A vous de mettre votre propre dictionnaire de mot de passe )

-U : pseudo a utiliser ( j’attaque admin sur ce test mais vous pouvez le faire pour chaque users trouvé, ou créer une liste de tous les users )

-P : Mettre une liste de mdp

Passer les WAF

Si vous tombez sur un système protégé par un pare-feu, WPScan vous avertira et vous mettra des options à rajouter à la ligne de commande.

Par exemple, –random-user-agent, que j’utilise par défaut. ( le –rua )

Conclusion

WPScan, c’est LE scanner de site wordpress, on ne fait pas mieux. Quand on vous dit de garder tout à jour sur votre wordpress, ce n’est pas pour rien. Et maintenant vous savez pourquoi !

Pour trouver des dictionnaires de mot de passe, je vous invite à faire un tour sur mes bonnes adresses

3 thoughts on “WPSCAN”

Comments are closed.

[…] WPScan […]

[…] WPScan […]

[…] WPScan […]