RouterScan

Une des premières règles des pentesters et hackers en tout genre, c’est le reniflage, la prise d’info, la découverte d’une faille rapide et efficace.

RouterScan est là pour ça.

Ce logiciel va scanner les adresses IP et, s’il tombe sur un routeur, un serveur ou un device mal protégé ou non mis à jour et dont il peut exploiter la faille automatiquement, le fera.

ATTENTION, logiciel extrêmement efficace et utilisé par beaucoup d’APT ( ils modifient le logiciel pour qu’il soit plus efficace ).

Allez, suivez le guide !

Le logiciel : Qui, quoi ?

RouterScan est créé par des développeurs Russes ( et ouais, encore eux ) Stras’M corp.

Le logiciel se trouve être en v2.60 et est sorti ( cette version ) en 2019.

Voici comment les devs présentent leur joujou :

ROUTERSCAN peut trouver et identifier divers appareils parmi un grand nombre de routeurs/routeurs connus et, surtout, en extraire des informations utiles, notamment les caractéristiques du réseau sans fil : méthode de protection du point d’accès (cryptage), nom du point d’accès (SSID) et clé points d’accès (mot de passe).

Il obtient également des informations sur la connexion WAN (utile lors de la numérisation d’un réseau local) et affiche la marque et le modèle du routeur.

Les informations sont obtenues de deux manières possibles:

— Soit le programme essaiera de deviner une paire identifiant / mot de passe pour le routeur à partir de la liste des mots de passe standard, à la suite de quoi il aura accès.

— Soit des vulnérabilités non destructives (ou bogues) pour un modèle de routeur spécifique seront utilisées, permettant d’obtenir les informations nécessaires et/ou de contourner le processus d’autorisation.

Je vous partage le lien de téléchargement : Stas’Mcorp

Site officiel indisponible

Le site est actuellement indisponible, attention donc où vous télécharger RouterScan, bien utiliser dans la SandBox de Windows 10

Comme toujours chez moi, le lien redirige vers la source officielle !

Étant donné que le logiciel est difficileent trouvable, je vous partage celui que j’avais en réserve.

DOWNLOAD ROUTERSCAN MAINTENANT !!!

Comme vous pouvez le voir, le site est pas foufou. Stras’M, le dev en chef code depuis 1999.

Ils ont fait des jeux, des programmes basiques. Mais leur bébé, c’est RouterScan !

Il est gratuit, fait un taf de malade au point d’être utilisé par les APT. Et on va découvrir pourquoi.

Au vu de la disparition total de Stas’Mcorp, vous pouvez toujours venir me demander sur le forum IH le fichier, je me ferais une joie de vous le transmettre.

Le paramétrage

Personnellement, j’utilise le logiciel ROUTERSCAN dans la SandBox de Windows 10

Une fois copié les éléments, je le lance et arrive sur la page d’accueil du logiciel.

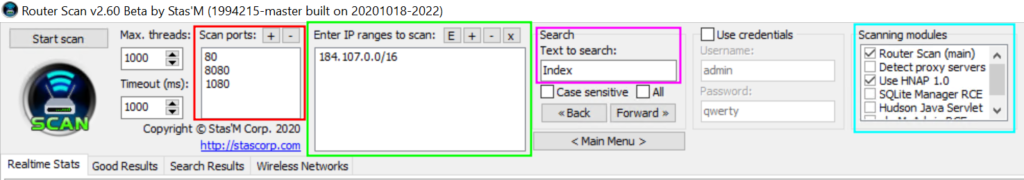

En haut à gauche, voici le panneau de configuration.

Je ne vous ferai pas l’injure de vous expliquer le « Start Scan »

Encadré en rouge les ports sur lesquelles le logiciel va cibler son attaque pour chaque adresse IP.

Le but de l’opération étant de trouver des pages de login ou directement de contrôles. Oui, il y a des pages de routeur accessible sans aucun login. Comment ça. Car les administrateurs pensaient que le router servirait de sous réseau et ne serait pas accessible d’internet. Mais une mauvaise configuration est toujours arrivée.

En vert, les adresses à attaquer. Soyons réaliste, les résultats sont rares prenez large !!

En violet, permet de rechercher parmis les résultats un mots clé, index, login ou nginx. Au choix.

En Cyan, divers modules + ou – efficaces. J’ai laissé les modules par défaut.

Exemple d’utilisation

Les très grandes entreprises achètent des ranges d’adresses IP par milliers pour gérer leur parc informatique. Plus c’est gros, plus il y en a.

Voici ce que pourrait être un range : XXX.XXX.0.0/16

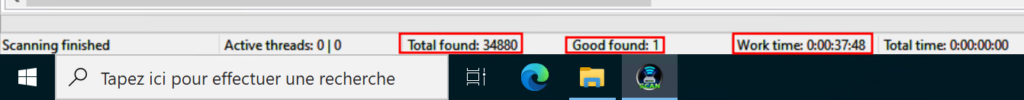

On part donc pour le scan de 65 534 adresses IP. Avec ma fibre et ralenti par mon VPN ça me donne environ 30 minutes de scan.

En définitif, il aura mis 38 minutes. 23% d’erreurs positives. A prendre en compte.

Dans la barre du bas, le nombre de page trouvée : 34880 / 65534

On est à + d’une sur deux, c’est énorme !

On a 1 good found ! ! !

En dernier, le temps réel final.

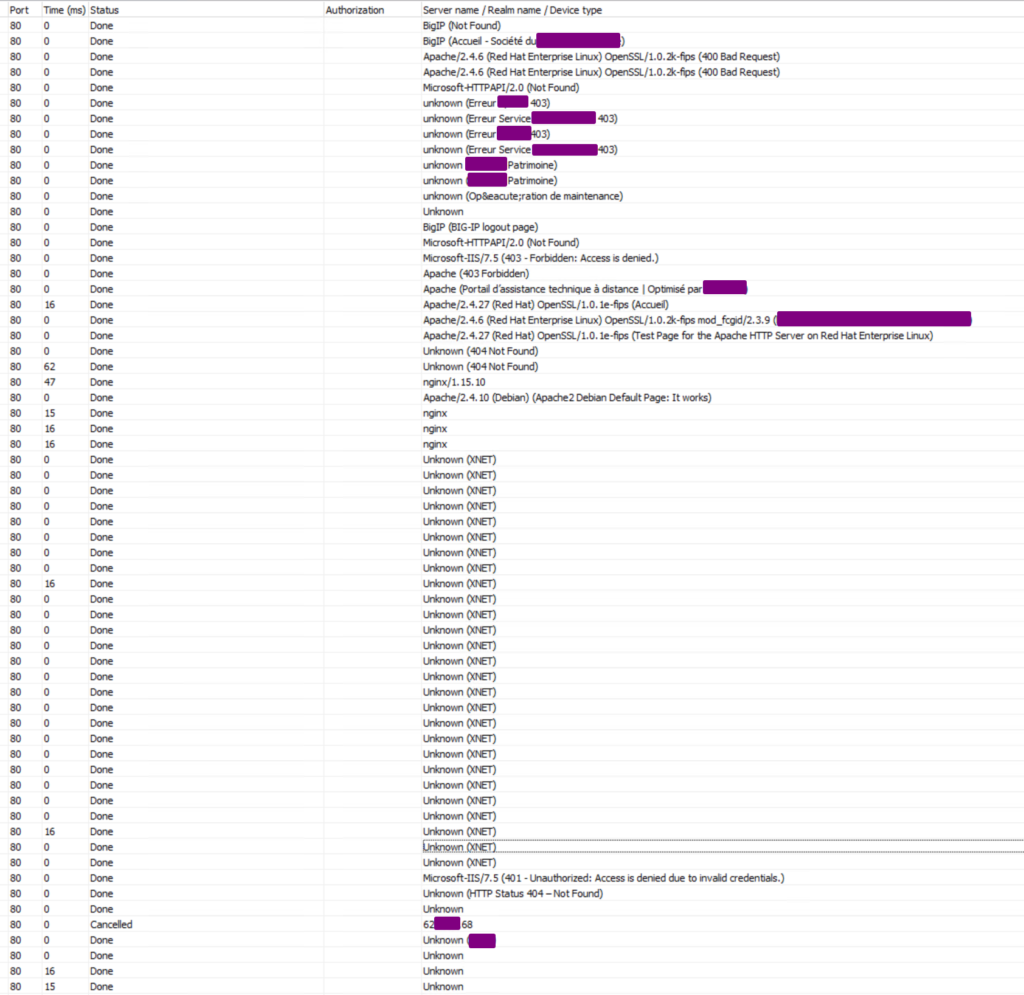

Lecture des résultats

Sur la capture d’écran ci-dessus, on peut voir diverses réponses.

Vous voyez que le port 80 revient très souvent. C’est le port HTTP, donc des sites web. Vous tombez donc sur des sites internets. Finalement, routerscan n’est qu’un robot d’indexation.

En double cliquant, vous ouvrez automatiquement l’onglet !

En suivant le server name, ca peut vous indiquer des pépites.

ATTENTION, les goods founds sont pour les login réussis.

L’exemple suivant est issue d’une connexion direct.

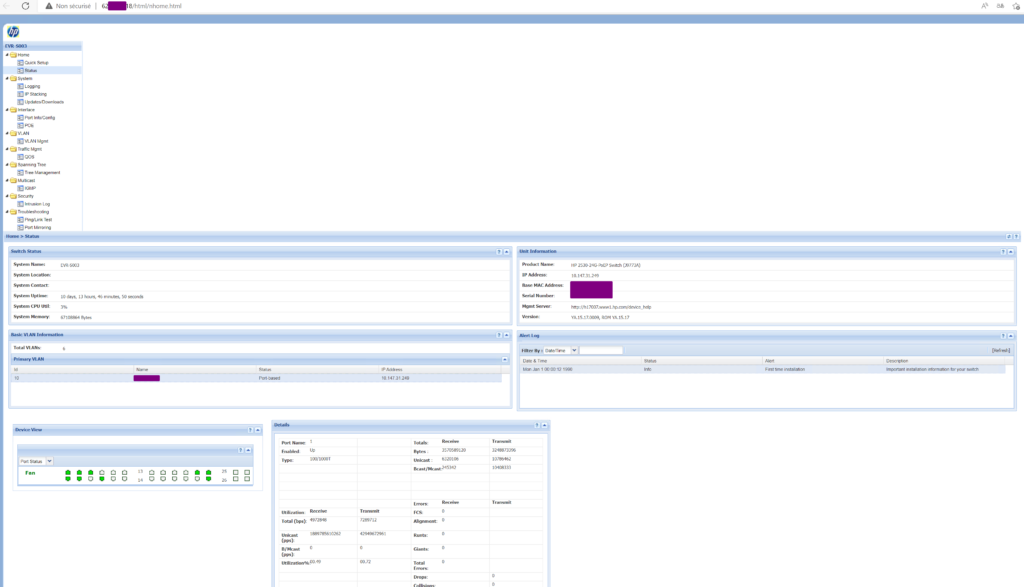

Voilà l’accès à un switch HP. Si l’adresse IP correspond à votre cible. Vous pouvez apprendre beaucoup sur votre cible.

Bien je ne peux rien modifier, c’est un site internet d’un switch, mais merci pour les infos récoltables… Nom des users, adresses mails, nombre d’appareil, configuration réseau etc…

Et quand ça match ?

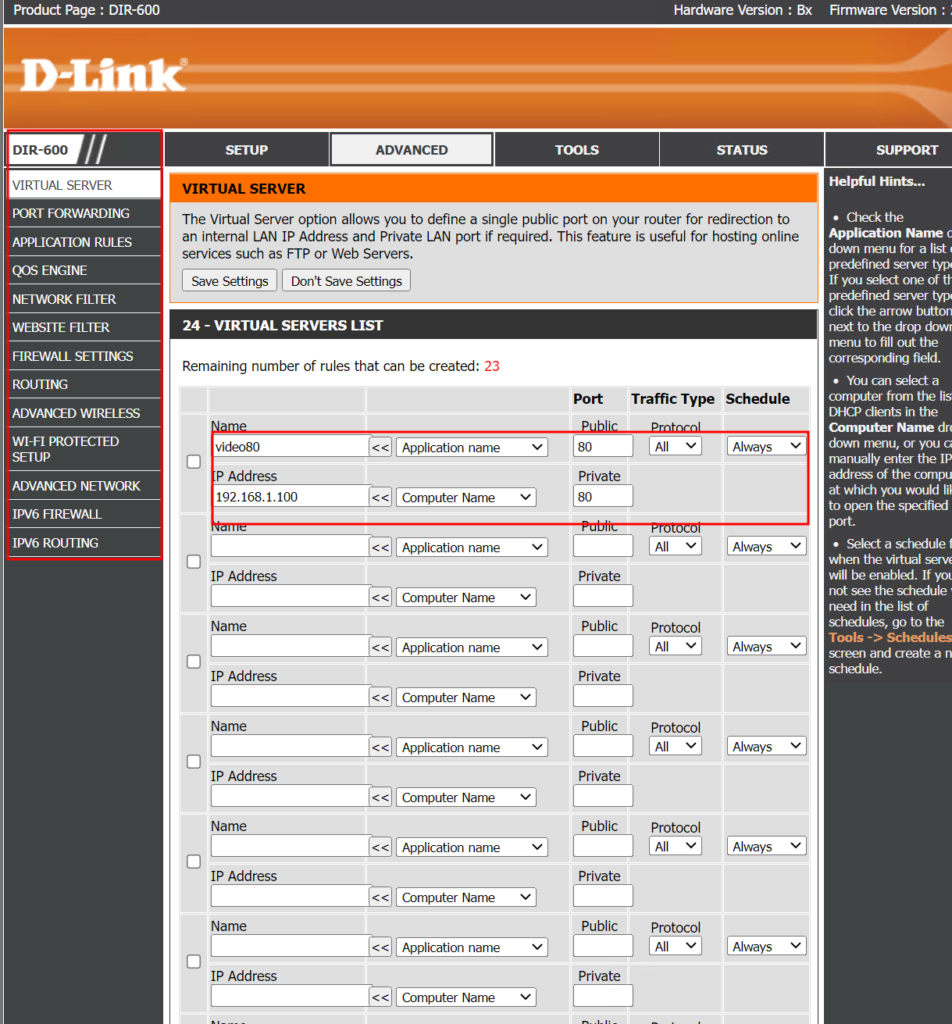

Quand ça match et que login est acquit ?

Et bien voilà ce que pourrait être un résultat :

Et voilà, des credentials jamais changés et par défauts…

Je serais donc admin. Je pourrais gérer les règles du pare-feu, changer le mot de passe et devenir le seul grand maître.

Suivant la machine pénétrée, vous pourriez même upload, changer le firmwire avec un plus ancien dont on connait une faille potentiel, créer un tunneling Ngrok. Bref, vous êtes le patron.

Et quand ça match pas ?

Comme vu plus haut, vous pouvez trouver une page de login mais que RouterScan n’ait pas d’enregistré les credentials par défaut.

C’est là que pourrait intervenir la recherche en source ouverte. Il y a tout sur internet, encore faut-il vouloir le chercher !

Je vous conseillerais RouterPassword qui sert normalement pour ceux qui ont perdu la notice.

Avec ce dernier, une fois le router découvert, vous pourriez pénétrer le système.

Conclusion

Voici un logiciel simple, et bizarrement inconnu du grand public.

Voici comment les pirates attaquent un device protégé par les credentials par défauts.

Dans les fichiers de configuration, il est possible de mettre à jour et améliorer la liste de login/mot de passe.

Ce qui vous permet de rester à jour. Attention, cela augmente le temps de pénétration !

Petite liste que je vous déconseille d’essayer : IP_fédéraux

Note à tous les SSI, changez les mots de passe par défauts !

5 thoughts on “RouterScan”

Comments are closed.

[…] RouterScan […]

[…] RouterScan […]

[…] RouterScan […]

[…] RouterScan […]

[…] RouterScan […]