Hping3, un nmap like dans un corps de ping

Installé de base sur kali, Hping3 sert à la découverte réseau, le flood, l’envoi de paquet avec adresses IP aléatoires, l’audit de pile TCP/IP, la bypass de parefeu, découverte de path MTU, et beaucoup d’autre chose. Il n’a presque rien à envier à Nmap hormis peut-être les scripts NSE.

D’ailleurs, si vous voulez le meilleur tuto Nmap en français c’est dans cet article : Nmap

Pour un petit tour du propriétaire.

Suivez le guide !

Hping3, c’est un petit couteau suisse. C’est pas Nmap, c’est pas Ping, c’est un peu des deux avec sa propre personnalité.

On scanne

Hping3, au vu du protocole utilisé, à besoin d’une élévation de privilège. Donc pensez à sudo ou sudo su.

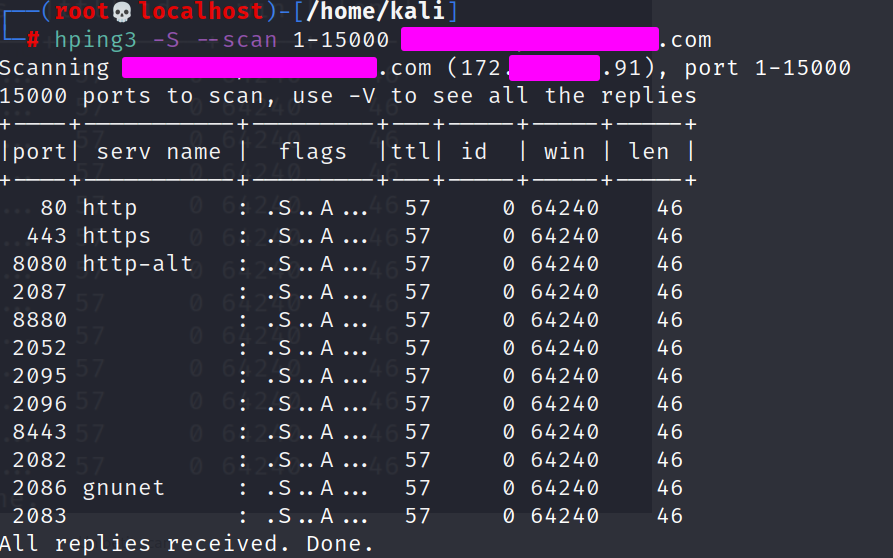

hping3 -S --scan 1-1500 monsite.com

Déjà, premièrement, c’est propre. Le tableau est bien fait, bien aligné, c’est clair !

Et très rapide par rapport à Nmap. Ca permet de dégrossir une cible rapidement et ensuite peut-être passer sur nmap, m’voyezzz. ( J’espère vous avez la ref )

Pour scanner tous les ports, l’argument est all

hping3 -S --scan all monsite.comOn utilisera un tiret pour créer une intervalle : 1-1000

Afin de séparer chaque port spécifiquement, on utilisera la virgule : 80,443,8080.

Et pour les coquinoux

Une des particularité de Hping3, c’est le flooding directement intégré au code, il ne se cache pas.

Pour les non avertis, le flood est l’envoi de paquet à une cible à une vitesse folle et sans attendre la réponse. Ce qu’on veut c’est saturer la cible, qui elle, veut renvoyer une réponse. Du coup, elle cale et sature. On appelle ça aussi un DDos.

Et en plus, pour passer sous les radars, genre à l’école… On peut mettre dans le paquet une adresse IP autre que la nôtre. Voir laisser Hping3 en mettre une aléatoire à chaque paquet.

hping3 -S --flood -a 192.168.1.53 -V monsite.fr hping3 -S --flood --rand-source -V 192.168.1.1 Vous pouvez choisir une url ou une adresse IP.

Dans le premier exemple, on va faire croire qu’on est 192.168.1.53.

Pour le second exemple, c’est de l’aléatoire.

Pour l’avoir testé, ça marche bien sur un routeur. Vous mettez ça 20 minutes sur le routeur au boulot, tout le monde va prendre sa pause le temps que les SSI trouvent le problème.

Bien évidemment, vous aussi n’aurez plus internet…

Déjouer les pare-feu

Une des composantes des pare-feu, c’est de vérifier que les paquets sont horodatés, la plupart des sniffeurs de réseaux vont au plus simple.

Et oui, plus le paquets est petit, plus ça va vite.

En ajoutant –tcp-timestamp Hping3 rajoutera un temps et permettra de passer cet aspect d’un pare-feu.

Si le pare-feu vérifie le nombre de requête par minute, il peut être utile de ralentir le scan. pour se faire il existe l’option -i ou –interval qui envoie 1 paquet toutes les X secondes. Attention, -i 1, ça fait 1 paquet par seconde. Donc, il faut 80 secondes pour arriver au serveur HTTP. 443 secondes pour HTTPS.

Si -i = 10, c’est 10 fois plus long. C’est chronophage. Mais safe.

Sinon, vous pouvez mettre un « u » devant le chiffre pour signifier que c’est toutes les micro secondes. Et pas seconde. Du coup, ça va plus vite.

Ça pourrait donner ce genre de requête avec 30 micro-secondes d’intervalle :

hping3 --tcp-timestamp -i u30 -S --scan all monsite.comT’as vu le man mec ?

Pour approfondir la chose, référez-vous au man de hping3.

En français et complet, il vous permettra de voir les autres possibilités offertes et qui sont nombreuses.

Pour Hping3, ce que je vois surtout c’est son côté vraiment, mais vraiment rapide. Son côté coquin pas refoulé et un système de bypass simple mais efficace.