Le groupe de ransomware Lockbit démantelé par la police britannique (Maj Mars2024)

En bas de page, vous pouvez suivre les dernières actualités sur la faille.

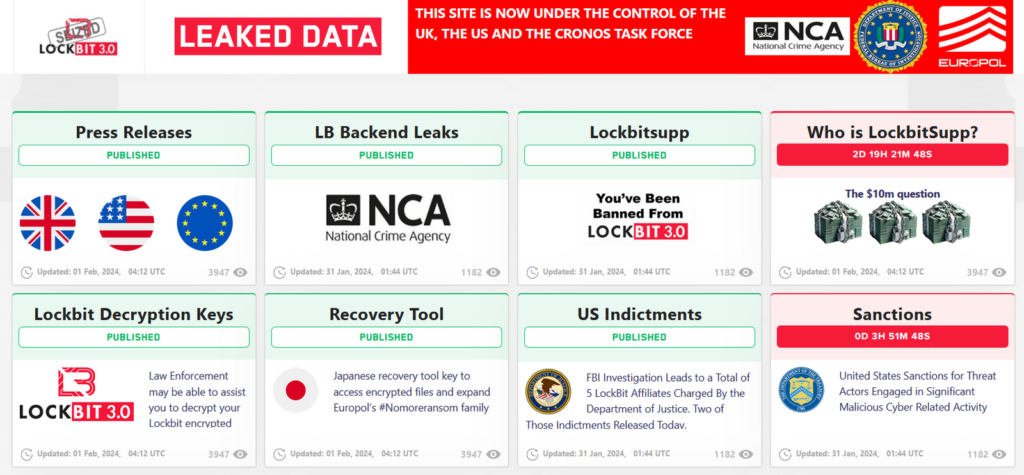

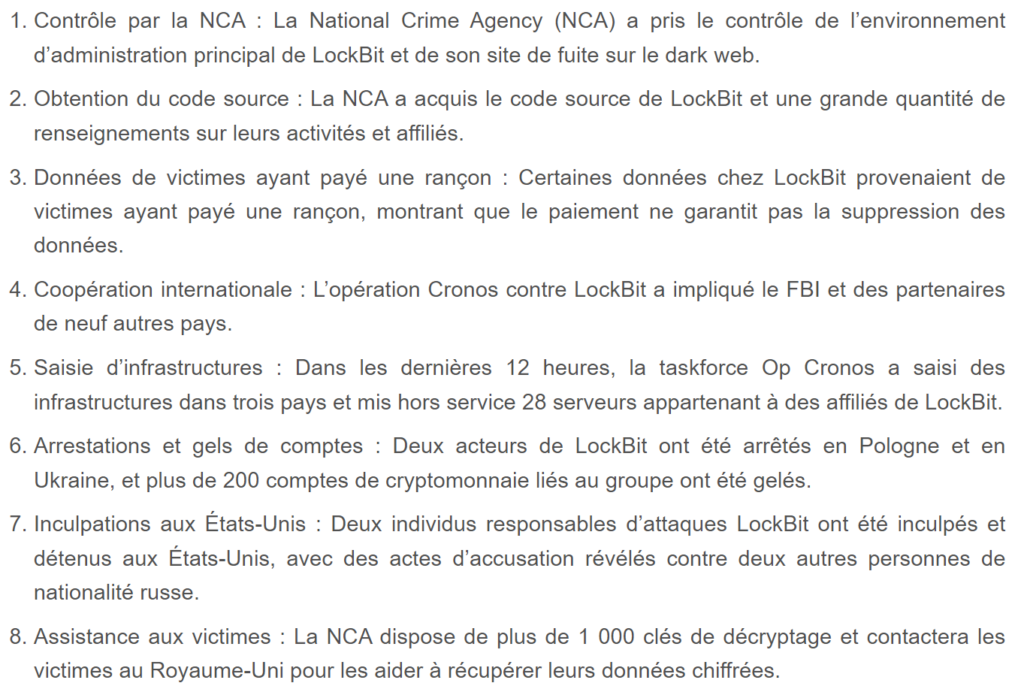

Le groupe de ransomware LockBit, qui a été qualifié de l’un des groupes de hackers les plus nuisibles au monde, a été démantelé par les services de police britanniques. Cette opération a été menée conjointement avec les autorités de plusieurs pays, Europol a indiqué que 34 serveurs en Europe, en Australie, aux États-Unis et en Grande-Bretagne avaient été mis hors service. Les autorités ont annoncé mardi que cette opération était la plus grande jamais menée contre un groupe de ransomware.

Le groupe de hackers LockBit, spécialisé dans les attaques de ransomware, a été démantelé par les forces de l’ordre britanniques dans le cadre d’une opération internationale. Les autorités ont saisi des serveurs et des ordinateurs qui étaient utilisés par le groupe pour mener des attaques de ransomware contre des entreprises et des organisations dans le monde entier. 2 membres du groupe, arrêté en Ukraine et en Pologne, ont été inculpés pour des crimes liés à la cybercriminalité.

LockBit était connu pour mener des attaques de ransomware sophistiquées contre des entreprises et des organisations du monde entier. Les membres du groupe utilisaient des logiciels malveillants pour chiffrer les fichiers des victimes et exigeaient ensuite le paiement d’une rançon en échange de la clé de déchiffrement. Les autorités ont déclaré que le groupe avait causé des pertes financières considérables et qu’il avait été responsable de nombreuses attaques de ransomware au cours des dernières années.

Contexte du démantèlement de Lockbit

Selon les rapports, les forces de l’ordre ont réussi à démanteler l’infrastructure de Lockbit, y compris les serveurs et les sites Web, dont le fameux mur de la honte, dont je montre un exemple dans mon article sur le deepweb, utilisés pour mener des attaques de ransomware.

Lockbit est connu pour sa stratégie de double extorsion, dans laquelle les pirates informatiques, non seulement, chiffrent les données de la victime, mais menacent également de les publier en ligne si la rançon n’est pas payée.

Ils ont élevé au rang d’industrie le RAAS (Ramsomware As A Service), en mettant a disposition le logiciel de chiffrement, infrastructure, faille 0day a exploité, aides diverses pour verticalité et élévation de privilège.

Les services de police seraient passés par une faille PHP donnant accès au Panel de l’administrateur.

Et après ?

Tout dépend de l’organisation interne de cette « société ». S’il est est pyramidale, et que la tête est coupée, des luttes internes pourraient mettre un terme définitif à leur projet.

Chaque groupe créant sa propre marque de RAAS.

Il y a également la concurrence qui va récupérer tout les clients de LockBit et qui s’en lèche déjà les babines.

Une fois les clients installés chez les concurrents avec leurs pratiques et leur ransomware, dur de les faire revenir. Sauf de proposer une offre alléchante.

Les concurrents peuvent vaguer sur cette information et créer un organisme LockBit 4.0 pour récupérer les clients attaché à LockBit.

La confiance sera perdue pour d’autres et ne voudrons plus approcher LockBit. Quelles données ont exactement récupérées les services de police ?

La réponse à cette question arrivera dans le futur.

Le suivi !

Les services de police Japonais ont travaillé pendant 03 mois afin de créer un code permettant de récupérer les données chiffrées par LockBit 3.0 Black.

Le compte Admin (pour moi un groupe) ultime de LockBit, LockBitSupp a donné signe de vie après les 2 arrestations. La tête n’est donc pas coupée.

Il dit ou il disent revenir avec un nouveau frontEnd et la dernière version PHP bloquant la brèche de sécurité.

Mise à jour de Mars

L’administrateur a fourni des détails supplémentaires sur l’incident. Le FBI aurait exploité une vulnérabilité de PHP répertoriée sous le code CVE-2023-3824 (https://www.cvedetails.com/cve/CVE-2023-3824) pour accéder aux systèmes de LockBitSupp. En raison de la négligence de LockBitSupp à mettre à jour son serveur PHP, les autorités ont pu exploiter cette faille. Cependant, de nouveaux sites miroirs gérés par l’administrateur ont émergé, mettant en lumière de nouvelles victimes.

Selon les affirmations du pirate informatique, le FBI aurait piraté LockBitSupp dans le but d’empêcher la divulgation d’informations provenant de https://fultoncountyga.gov/. Les documents volés contiendraient des informations sensibles et des affaires judiciaires liées à Donald Trump, susceptibles d’avoir un impact sur les prochaines élections américaines.